正式会员享受无限制浏览网站功能和高速网盘下载,赶快加入本站吧!

您需要 登录 才可以下载或查看,没有账号?立即注册

x

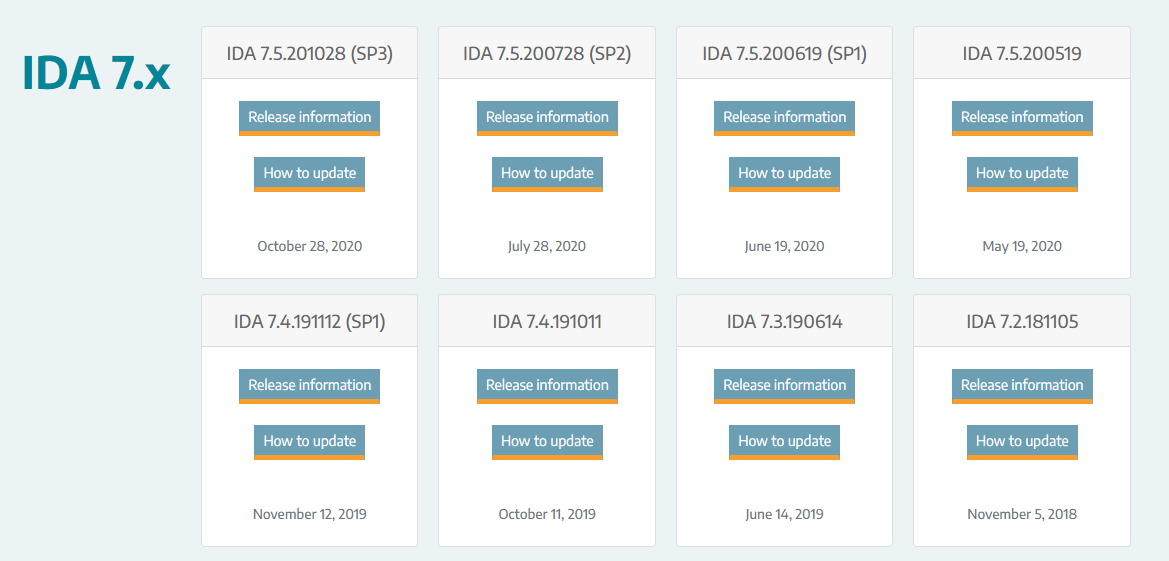

Program Name:IDA Pro 7

Release Date: 27 Oct 2020

Developer : Hex-Rays

Developer website: https://www.hex-rays.com/products/ida/news.shtml

Supported Architectures: x64

Language : English

Version : 7.5 Build 201028

OS: MS Windows, Linux

Size: 542.7 mb

Hex-Rays SA has released 7.0.170914 (September 14, 2017) version of IDA, is the Interactive DisAssembler: the world's smartest and most feature-full disassembler, which many software security specialists are familiar with.

Hex-Rays announces the release of Service Pack 3 (SP3) for IDA Pro 7.5.

macOS11 kernel debugging with VMware Fusion 12;symbolication of MH_FILESET kernelcaches.

this update fixed various minor issues related to several potential crash situations as well as minor errors in IDA 7.5.

What's new in IDA 7.0.170914

- The biggest news is that IDA is a native 64-bit application! First of all it means that now it can eat all memory of your computer and thrash it  But jokes aside, switching to 64-bit aligns IDA with other modern software and makes it more compatible with the rest of the world. For example, IDAPython integration will be easier and more streamlined because many operating systems nowadays come with the 64-bit Python preinstalled (32-bit Python won't work anymore). But jokes aside, switching to 64-bit aligns IDA with other modern software and makes it more compatible with the rest of the world. For example, IDAPython integration will be easier and more streamlined because many operating systems nowadays come with the 64-bit Python preinstalled (32-bit Python won't work anymore).

- Second, we took this change as an opportunity (since old 32-bit plugins won't work with 64-bit IDA anyway) to clean up the IDA API, make it more consistent and less confusing. If we failed or succeeded is to be seen, but we ourselves like the new API much more. The fundamental concepts remain the same and IDA did not lose any bit of its functionality during the cleanup. We minutely tested all changes and ensured that all our tests continue to pass as before or better. We also tried to make our 3 APIs: C++, Python, and IDC, to be closer to each other. Function names and their functionality are the same in most cases, but we tried to stay pythonic in Python and C++-ish in the C++ interface. Since the changes are huge and it is easy to lose your way, we prepared a Porting guide from the IDA 4.9-6.x API to the IDA 7.0 API which explains what has changed and how. We hope that it will greatly help you when porting your plugins to the new 7.0 API.

- For Python and IDC we implemented a compatibility layer that will help you with your scripts. Most of them should run fine on 7.0 with very minor or no changes. We plan to turn off the compatibility layer in the next release, so please dedicate some of your time to port your scripts to run without it. See the IDA 7.0: IDAPython backward-compatibility with 6.95 APIs page for more info.

- To make the transition even smoother, we are also publishing a 32-bit version of IDA. It can (and should) be only used to run old 32-bit plugins while you are porting them to 64-bit. The 32-bit version of IDA can read v7 databases but it lacks some very nice new features. Let us introduce them now.

- Now IDA is a truly international application that can speak all languages of the world because it uses UTF-8 everywhere. All scripts and plugins can use it. You can use UTF-8 in the disassembly listing, including comments or even the function names. This is not what we advise, therefore odd characters in names require some fine tuning. See the IDA 7.0: Automatic discovery of string literals during auto-analysis page for all the gory details.

- By the way, the existing databases will have to be upgraded to benefit from the UTF-8 encoding. We tried to make the upgrade process as simple as before but there is a catch: since old databases could use any encoding, IDA has to guess the old encoding on the fly. To learn how to help IDA with this error prone task, see the IDA 7.0: Internationalization page.

About IDA DisAssembler & Hex-Rays Decompilers. Hex-Rays continues to develop and support the IDA disassembler. This famous software analysis tool, which is a de-facto standard in the software security industry, is an indispensable item in the toolbox of any serious software analyst. Hex-Rays will continue to maintain IDA and ensure its continuous evolution.

The unique Hex-Rays Decompiler, which has been developed in response to the need of hundreds of IDA users, is the fruit of more than ten years of proprietary research. Thanks to the speed and scalability of its core algorithms, Hex-Rays does not merely break new ground in the well known C/C++ decompilation problem: it lays foundations for future developments in the field of binary analysis. In the near future Hex-Rays SA expects to extend the role of its decompiler through the addition of several new algorithms and by offering a programmer SDK to its corporate customers.

About Hex-Rays SA. Founded in 2005, privately held, Belgium based, Hex-Rays SA focuses on the development of robust binary analysis tools for the IT security market. Its first public product, the Hex-Rays Decompiler plugin for IDA, dramatically increases the productivity of IT security researchers involved in the analysis of real world C/C++ binaries. Mr. Guilfanov, the founder and CEO of Hex-Rays SA, holds BSc in Mathematics from Moscow State University. He is the senior architect of several highly regarded software packages including the widely used IDA, a multi-platform, multi-processor, disassembler and debugger. Mr. Guilfanov is also known for having released, on 31 Dec 2005, a highly publicized unofficial fix for the Windows Metafile (WMF) vulnerability in Microsoft Windows operating system.

NOTE: IDA does not run on Windows XP anymore and 32-bit systems in general, but remote debugging on WinXP is still possible.

Downlaod:

https://softpedia-secure-download.com/dl/499f8b97eff186f2060c86af609d6ab0/5e685176/100001618/software/programming/idademo74_windows.exe

会员通道

|